Przydarzyła się rzecz straszna: padł mi nowy komputer. I to w dwójnasób: dwa komponenty zdechły jednocześnie. Tę smutną historię opiszę kiedyś w szczegółach, ku przestrodze, gdy nastąpi jej szczęśliwy (mam nadzieję) finał, a póki co – kilka zdań refleksji z nią powiązanej.

Jeżeli nie przemówią do Ciebie akapity kolejne, to niech przemówi taka przezabawna analogia:

Zamykam na noc garaż. Boję się, że ktoś wstawi mi tam Multiplę.

Niestety sam tego nie wymyśliłem :). Zobaczyłem na demotywatorach.

A tak na serio… Bardzo bym nie chciał, żeby ktokolwiek (poza staffem pracującym w Dropbox i Google i NSA :) ) grzebał w moich rzeczach. Ani w prywatnych zdjęciach, ani w wystawianych fakturach, ani w kodzie źródłowym projektów, ani – co gorsza – w “danych poufnych” moich klientów.

Szczerze mówiąc: wydaje mi się, na podstawie rozmów z różnymi ludźmi, że programiści dość lekce sobie ważą kwestię szyfrowania danych na dysku. A po przecież “nigdy się z laptopem nie rozstaję”. Bo “rzadko wynoszę go z domu”. Bo “mam mocne hasło do systemu”. Wreszcie: “bo zaszyfrowany dysk wolniej działa”. Wynika to albo z niewiedzy, albo ignorancji, albo dość płytkiej wyobraźni.

Jednak może nastąpić awaria. Włączasz komputer, a tam… BIOS. Robisz restart: znowu BIOS. WTF? Wchodzisz w “boot sequence”, a tam brak jakiegokolwiek dysku. I teraz pytanie: dysk zdechł, czy może się tylko jakoś poluzował?

Nie możesz rozkręcić laptopa, bo zerwiesz plomby i pożegnasz się z gwarancją. Musisz wysłać sprzęt do serwisu tak, jak stoi na biurku. Gdyby padło COKOLWIEK innego to wiadomo: format c:/, pakujesz paczkę i ślesz, wściekając się na cały świat. Ale jak dysk “znika” z komputera i nie wiesz co się stało, to… i tak wysyłasz, wściekając się, ale jednocześnie potencjalnie udostępniasz WSZYSTKO losowym kolesiom ze śrubokrętami.

Zdarzają się sytuacje kiedy nie masz wyjścia i oddajesz “komuś” swój sprzęt i wszystkie zawarte na nim dane

Akurat taki scenariusz nigdy nie był przyczyną szyfrowania dysku przeze mnie. Po prostu nie przyszedł mi do głowy… dopóki mi się niedawno nie przydarzył. Dziękowałem wtedy Opatrzności, że użyłem BitLockera od razu po instalacji systemu.

Naprawdę, nie ma wymówki. Pamiętaj: zdarzają się sytuacje – niekoniecznie kradzież! – kiedy nie masz wyjścia i oddajesz “komuś” swój sprzęt i wszystkie zawarte na nim dane.

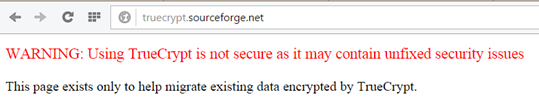

A wydajność, o którą obawia się wielu, myself included? Szczerze mówiąc: wolę mieć komputer o 30% wolniejszy, ale bezpieczny. Na szczęście te “30%” to wyssałem kompletnie z palca. Polecam poeksperymentowanie. BitLocker podobno spowalnia sprzęt jedynie o 3%, więc jest to raczej pomijalna wartość. Zanim zacząłem z niego korzystać, pobawiłem się TrueCryptem, bo zwykle najpierw sięgam po alternatywy, a dopiero potem po rozwiązania Microsoftu. W tym przypadku zrobiłem źle, bo TrueCrypt ZNACZNIE obniżył wydajność. A teraz TrueCrypta w ogóle nie można używać, ponieważ: “WARNING: Using TrueCrypt is not secure as it may contain unfixed security issues”.

Morał: zawsze po instalacji Windowsa uruchamiaj BitLockera, od razu. Nie wiem jak to zrobić na innych systemach, ale SIĘ DA.

Zrób to TERAZ. Na Windows: wchodzisz w Mój Komputer, klikasz prawym na dysk, wybierasz opcję “zaszyfruj BitLockerem” czy jakoś tak… I już. Done. Pomieli dyskiem, pomieli, i świat stanie się lepszy.

Procent wahał się z szyfrowaniem dysku, bo nie przewidział kiedy może się ono przydać.

Procentowi kazano zaszyfrować laptop służbowy, więc to zrobił.

Procentowi weszło to w krew, więc zaszyfrował też laptop prywatny.

Procent miał szczęście w nieszczęściu.

Bądź jak Procent.

Bitlocker może i obciązą o 3%, ale pod warunkiem że twój proc ma wsparcie (np. AES-NI).

Jesli nie ma to znacznie więcej – no i oczywiście zależy od szybkości dysku.

Truecrypt (i jego następcy) też potarfi korzystać z rozszerzeń procesora.

Oczywiście też uważam że warto.

TOMASZ,

TrueCrypt is dead. O jakich sprawdzonych następcach piszesz?

Co do wsparcia: to prawda, ale nie wnikałem zbytnio w temat więc nawet go nie poruszałem w poście. Mój procesor chyba nie miał żadnego wsparcia, dlatego przy TrueCrypt się czołgał (jednak nie jest to poparte niczym innym niż osobistym odczuciem i ogólną frustracją z tego powodu :) ).

VeraCrypt?

Thx

Polecam zrobić to samo ze swoim urządzeniem mobilnym, bo tam jest jeszcze większe prawdopodobieństwo straty.

KAMIL,

Racja! Wiesz co, przyznam że nie wpadłem na to. Dzięki za zwrócenie uwagi, jeszcze dziś pewnie zrobię research. Chyba że masz coś sprawdzonego na Androida?

Android ma wbudowane wsparcie do szyfrowania. Co ciekawe nowe urządzenia z serii Nexus mają je domyślnie włączone.

KUBA,

Faktycznie, dzięki!

ja tam szyfruję dysk głównie po to, że jak smutni panowie szukali by czegoś (czego i tak by nie znaleźli) to mieli utrudnione zadanie bo i po co mam dać się terroryzować? :)

Heh, napiszę tak: czas publikacji posta nie jest do końca losowy ;).

Maciej co przez to rozumiesz? :)

Szyfrowanie może być bardziej przydatne teraz niż jeszcze miesiąc temu :) jeśli zwracać uwagę na wielką publiczną gorączkę związaną z inwigilacją. Nie żebym to robił BTW.

Ja robię tak: na dysku wewnętrznym mam tylko 2 partycje: jedna z Windowsem, druga to obraz pierwszej tworzona co kilka tygodni po aktualizacji oprogramowania. Pozostałe dane siedzą na dysku zewnętrznym, który w razie czego zawsze można szybko odpiąć. Jak się dorobię większego dysku zewnętrznego będę tam trzymał również obraz dysku C (obraz tworzę za pomocą CloneZilli),

ANDRZEJ,

Ja lubię mieć jak najwięcej w środku, dlatego SSD 512 mnie ucieszyło bo wszystko mi się tam na jednym dysku mieści. Jedna partycja, wszystko na C:, całość zaszyfrowana i wsio.

Co właściwie daje takie klonowanie, i to tym bardziej w przypadku jednego dysku, który jak padnie to zabiera do grobu zarówno system jak i jego kopię?

Maciej Aniserowicz

Wiedziałem, że padnie to pytanie. Klonowanie daje mi ten komfort, że cokolwiek mi się z systemem, lub partycją C stanie – w bardzo łatwy sposób mogę przywrócić komputer do pracy. Po prostu odpalam GParted, tworzę na nowo partycję C, potem odpalam Clonezillę i po kilkudziesięciu minutach mam znów system sprawny i w miarę aktualny (klona robię co około 3 tygodnie po wcześniejszej aktualizacji softu). Tak jak mówię, chciałbym klona przenieść na dysk zewnętrzny, ale po pierwsze robi się tam trochę ciasno, a po drugie, tworzenie klona na dysku zewnętrznym zajmuje trochę więcej czasu niż na zwykłym.

No i chyba najważniejsza rzecz – już prawie zapomniałem jak się instaluje Windowsa, tak dawno tego nie robiłem :) Dzięki temu że zawsze mam jakiegoś działającego klona żadna awaria (poza awarią całego dysku wewnętrznego – ale to tylko system, nie dane) nie jest mi straszna.

TrueCrypt padł w nie do końca jasnych okolicznościach ale jest jeszcze coś takiego jak VeraCrypt, który jest rozwijany na podstawie kodu TrueCrypta i też działa. Co do spadku wydajności to chyba lekka przesada z tym 30%. Kiedyś to testowałem na dysku ssd i nie było więcej niż 10%.

KAMIL,

VeraCrypt – dzięki! Chociaż jak już raz wsiadłem na BitLockera i się okazało że jest gites, to przy nim zostanę.

A co do 30%: tak, to przesada, dlatego napisałem ‘Na szczęście te “30%” to wyssałem kompletnie z palca’ :).

Ja korzystam z VeraCrypt ze względu na mój domowy serwer dla Gita i OwnCloud który stoi na linux’e więc bitlocker nie wchodzi w grę

Co do komputerów domowych to warto dodać że Windowsy w wersji Home nie mają BitLockera i pozostaje tylko użycie jakiś następców TrueCrypta.

MIRON,

O ciekawa informacja, nigdy nie używałem Home więc nawet o tym nie wiedziałem. No w takim razie prawda, trzeba szukać czegokolwiek innego.

Laptop z plombą na dysku to gunwo. Pozdrawiam!

IMO Maciej nawet nie wie czy tam jest plomba czy jej nie ma. Wiec nie ma co zakladac ze jest. Przy moich ostatnich kompach tez myslalem ze jest a nie bylo i bylem wstanie wszystko rozkrecic prawie. dopiero jak sie tam do prawdziwych bebechow dopieralem to byly blokady male

Jak widać nie ma przeszkód, żeby wymienić dysk, RAM, czy nawet kartę bezprzewodową https://youtu.be/TK-SRqrPj_E?t=16m38s

Plomby czy nie plomby – w sumie nie ma znaczenia bo oddając komputer na gwarancji i tak muszę oddać również dysk, szczególnie jeśli to on uległ jakiejś awarii. Z supportu napisali mi, że nie mogę wyjąć baterii, bo stracę gwarancję, więc w ogóle kompa nie rozkręcałem. Nawet jakbym rozkręcił to co bym z nim zrobił?

Ale thx za video.

Np. można zgrać dane i/lub sformatować dysk, żeby nikomu nie wysyłać naszych rzeczy. Ale w Twoim przypadku jak był padnięty dysk to faktycznie nic byś nie zrobił.

W niektórych dyskach SSD jest możliwość szyfrowania sprzętowego, przez kontroler. Jest to najlepsze rozwiązanie, bo nie obciąża procesora.

Z dokładnością do tego, że wiesz jak jest ono wykonywane, jak odzyskać klucz do danych itp. – takie rozwiązania mają to niestety do siebie, że warto najpierw sprawdzić czy jesteś w stanie te dane odzyskać w ramach awarii.

Sam używam szyfrowania sprzętowego na moim ssd Samsung 840 evo. nota bene w Zenbooku :D

Generalnie wystarczy włączyć ATA password w biosie i to wszystko.

Generalnie SSD szyfrują dane non stop – włączając ATA password po prostu sprawisz, że klucz przetaje byc jawny

Nazywa się to Class-0 encryption.

Dla zainteresowanych:

http://www.howtogeek.com/231791/why-would-an-ssd-internally-encrypt-data-without-a-password/

” takie rozwiązania mają to niestety do siebie, że warto najpierw sprawdzić czy jesteś w stanie te dane odzyskać w ramach awarii.”

Niestety jeżeli jesteś w stanie cokolwiek odzyskać to znaczy, że złodziej również jest – lepiej stracić wszystkie dane niż je ujawnić.

(…) Niestety jeżeli jesteś w stanie cokolwiek odzyskać to znaczy, że złodziej również jest – lepiej stracić wszystkie dane niż je ujawnić. (…) – ty odnosisz się do samego klucza. Mi bardziej chodziło o to, że mając klucz i dysk z laptopa który padł, co jest potrzebne do tego żeby się do tych danych dostać (inny komputer, dowolny, taki sam, tego samego producenta itp. itd. )

Ja testowałem BitLockera i szybkość odczytu z dysku SSD zmniejszyła się o około 40%. Było to 2 lata temu i sprzęt raczej budżetowy. Możliwe, że teraz dyski jakoś to przyspieszają.

40% to już bardzo sporo. Ciekawe dlaczego tak się działo. Pewnie jakaś pechowa kombinacja software+hardware.

Panowie, pamietajcie nie tylko o szyfrowaniu pasywnym (czyli szyfrowanie dysku) ale rowniez aktywnym (szyfrowanie plikow) !

Tylko ta kombinacja da pewnosc, ze dane beda niedostepne przy bezposredniej probie dostepu do dysku, ale rowniez posredniej – przez siec, zgrywanie, itd.

Tak więc BitLocker (o ile mamy min. Win7 Ultimate/Enterprise + moduł TPM) + Win EFS i mamy poniekąd święty spokój…

Przegladajac kilka komentarzy podsumuję, że VeraCrypt to następca TrueCrypta, ktorego projekt został zamknięty ponoć ze względu na próby “wtykania paluchów” przez służby, które chciałyby “zwiększyć jego poziom bezpieczenśtwa”. Dobrą alternatywą dla powyższego jest jeszcze DiskCryptor – o ile ciągle “siedzimy” w open source.

Szyfrowanie w Android – jestem na tak. Ale dla paranoików małe ostrzeżenie, że w tym wypadku dekrypcja naszego urządzenia przez firmę google to zaledwie parę chwil (tak, “wiedzą” jak odkodować Wasze dane – mają metodę, cyfrowy klucz… bądź uniwersalny, cyfrowy klucz francuski:)).

EFS to akurat nie jest najszczęśliwszy wybór – jeżeli chcesz ochronić dane przy transporcie itp to sugeruje albo Bitlocker2Go albo RMS.

B2Go – ok, ale RMS uzależnia Cię od infrastruktury RMS, tak więc dla Kowalskiego niekoniecznie. Ale – tutaj wyprzedzę Twoje pytanie – zależy czego i GDZIE potrzebujemy.

Po pierwsze z “inwigilacją” demonizujecie zwłaszcza jeżeli chodzi o smutnych panów. Nie jesteście w zainteresowaniu, co najwyżej konkurencja może Was szpiegować. Po drugie kupuje się taki sprzęt do którego bebechów masz dostęp jak się boisz o “prywatność”. Idąc dalej w paranoję gdybym chciał wiedzieć wszystko o tobie wygrałbyś “odpowiedniego” lapka w loterii paragonowej ;) Jeżeli chodzi o ciemną stronę mocy gwarantuję Ci, że wpisałbyś hasło do BitLockera “dobrowolnie” ;) A tak na poważnie szyfrowanie ma sens. Najbardziej do pamięci przenośnych, no może jeszcze do telefonów jeżeli jest na poziomie sprzętowym bezpośrednio układów pamięci. Wszystko zależy do czego używa się telefonu i jaki ma system operacyjny. Jak masz Appla lub coś z Androidem to gadanie o bezpiecznym telefonie czy zabezpieczeniach przed inwigilacją możecie sobie włożyć między książki Lema.

(…) Jak masz Appla (…) – ju siure? A śledzisz ostatnie poczynania FBI z Apple?

Nie pytaj FBI, zapytaj Appla co wie o tobie ;) Apple współpracuje z FBI od wieków.

To co google, apple, Microsoft i FB wie o tobie nie ma nic wspólnego z szyfrowaniem – (…) Apple współpracuje z FBI od wieków. (…) – rili? Czyli wg Ciebie to co teraz się dzieje to jest tylko zabawa dla publiki pod stwarzanie pozorów :)?

Rili ;) Takie sprawy załatwia po cichu wszędzie, a może przede wszystkim w usa Jeżeli ujrzała światło dzienne tzn że coś jest grane. Czy za chwilę wypłynie jakaś luka w zabezpieczeniach OS? A może chodzi o sprawy “czysto” biznesowe. W takich tematach nie ma przypadków.

Problem z Andkami, Applami, Windowsami i paroma innymi bebechami “made in usa” jest taki, że szyfrowanie oraz techniki kryptograficzne uważane tam są za broń i podlegają pod ustawę o handlu bronią. W praktyce oznacza to, że M$ sprzedając Ci windowsa X musi spełnić takie same wymagania, jak np. firma sprzedająca za granicę F-16, tzn., że na eksport danej technologii muszą się zgodzić wszystkie trzy agencje: FBI, CIA, NSA, a to oznacza, że ten soft albo z definicji ma w sobie backdoora, albo jest zabezpieczenia kryptograficzne są na tyle słabe, że takie NSA jest w stanie obejść je w mniej niż 5 min.

Zresztą poczytajcie sobie jaki był cyrk odnośnie twórcy PGP, Phila Zimmermanna, który udostępnił stworzoną przez siebie technologię na zasadach open source i jakie były jaja w sądzie USA. Niewiele brakowało, a spędził by resztę życia za kratkami za eksport bronii masowego rażenia. Sprawę ost. uratowało MIT, które wydrukowało wszyskie kody źródłowe jako książkę (ponad 50 tomów) i udowadniało przed sądem, że książka nie jest bronią masowego rażenia ;-)

BOGDAN,

Nie ma tutaj żadnego demonizowania, nawet nie wspomniałem o tym w poście. Nie chronię się w ten sposób przed Men In Black tylko przed złodziejami i kolesiami w supporcie.

Co do Apple, Google, Microsoft – nie mam złudzeń, z tym się pogodziłem.

Maćku odnosiłem się do komentarzy dlatego napisałem “demonizujecie” . A świadczy o tym choćby wpis Piotra ;) Programista to artysta, ale dla niektórych pułap chmur chyba jest za wysoki ;) Oczywiście można założyć, że gość z wkrętakiem zainteresuje się zawartością o ile jest w stanie go odpalić. Ale myślę, że po wymianie (naprawie) pierwszej setki lapków ma dokładnie w du.. co jest na dysku. Dysk wykręcamy i won do utylizacji. Awaria sprzętu to zawsze problem i wszystkiego nie da się przewidzieć.

Zgodnie z danymi jakie ujawnił Edward Snowden, my, jako programiści, czyli jedni z niewielu ludzi, którzy “kumają czaczę” razem z politykami i innymi członkami zarządów dużych korporacji jesteśmy inwigilowani “extra”, że się tak wyrażę “by default”.

By who? Piotrze przesadziłeś stawiając programistów na równi zainteresowania wywiadowczego (czy inwigilacji) z politykami i członkami zarządów dużych korporacji. Oczywiście są wyjątki, ale 99,99999999 programistów to nie dotyczy. Zainteresowanie jest też o zupełnie innym podłożu nie przesadzaj. Wiesz ile zachodu (ludzi, środków) potrzeba byłoby, żeby inwigilować Was “by default” i po co? Jeżeli większość z Was nie ma dostępu do informacji, które mogłyby kogokolwiek interesować ;)

Owszem, wiem. Pokazują to dokumenty nt. “Project PRISM” udostępnione przez Edwarda Snowdena. Tych dokumentów jest tyle, że ich opublikowanie zajmie kolejne 20-30 lat. Wiesz ile trzeba środków, aby zgromadzić i wprowadzić w życie tyle materiałów? Radzę się dokształcić w tej materii.

A wiesz dlaczego informatycy, w tym programiści są szczególnie inwigilowani? Z dwóch powodów:

a) ponieważ zazwyczaj w pracy posiadają dużo wyższe uprawnienia niż cała masa śmiertelników, włączając w to prezesa. Prezes ma władzę nad jednym komputerem, natomiast informatycy (administratorzy, programiści, serwisanci, w różnym zakresie) mają władzę nad całym syst. informatycznym. Infekując komputer osoby z dostępem do “root’a” infekujesz cały system i masz władzę nad wszystkim.

b) ponieważ mamy sporą wiedzę techniczną i jesteśmy w stanie ogarnąć jak to wszystko funkcjonuje. Jako jedni z nielicznych możemy mniej lub bardziej skutecznie podjąć walkę. Zarówno jesteśmy w stanie czasowo “zniknąć” (całkowite zniknięcie jest niemożliwe), jak i czasami mamy szansę ukąsić.

Oh my god. ;) Zatem życzę zwycięstwa w tej walce szczególnie po zniknięciu w odmętach WOW’a

Punkt (a) – wiem że tak to wygląda, ale to jest najgorszy błąd jaki organizacje powielają. Programista nie ma żadnego powodu żeby mieć dostęp na wyższym poziomie niż zwyczajny użytkownik – stąd sie potem biorą aplikacje działające na kontach uprzywilejowanych cały czas itp.

Punkt (b) – przeceniasz możliwości 99% programistów. Jeżeli nie zajmujesz sie tym na codzień jako swój full time dżob i nie jesteś w tym dobry, szanse masz dokładnie takie same jak zwyczajny użytkownik.

Tomku. Wszystko zależy.

a) będąc programistą, w jednej z firm zdarzało mi się być adminem serwera exchange (wew. poczta korporacyjna). W innej byłem “the chosen one” w syt. trzymającym wszystkie dokumenty w firmie, a w jeszcze innej miałem dost. do bardzo wielu dysków sieciowych dostępnych tylko i wyłącznie dla wybranych (np. księgowoś, biuro nadzoru itp). Zamiast atakować 30 os. w organizacji wygodniej jest zaatakować jedną. Sorry, ale taka jest prawda.

b) i tak i nie. system zawsze będzie miał nad zwykłym śmiertelnikiem przewagę. To trochę tak jak z zamkami w drzwiach. 99% z nich dla prawdziwego złodzieja nie stanowi żadnego zabezpieczenia, co nie zmienia faktu, że jednak warto mieć w drzwiach jakiś zamek i warto zamykać za sobą drzwi na klucz wychodząc z domu. Cała zabawa polega na tym, aby zniechęcić “amatorów” i nie robić głupich błędów pt. zostawiam 100zł na ulicy i wracam po godzinie.

A ja proponuje wybrać odpowiednia gwarancje (naprawa u klienta, opcja pozostawienia dysku w domu). No i drugie – jak najmniej trzymać na dysku. Ja żadnym szyfrowaniu nie ufam, bo boje się, że coś się popsuje (wadliwi, sektor, zaburzenie przy wyłączaniu, poprawa MS i inne cuda) i zostanę bez danych. Jak mnie napadną i będą chceli uciac palucha za haslo to i tak im podam.

TOMASZK-POZ,

Ja mam online backup po to żeby jakaś awaria nic mi nie zepsuła. A gwarancja… z tym może być różnie, mimo zapewnień onsite, next business day itd.

Aż mi się przypomniała pewna moja historia związana z szyfrowaniem całego dysku, więc się podzielę:

“Great security comes with great responsibility”… ;-)

Generalnie, jak szyfrujesz cały dysk, to później masz problemy z dynamicznym tworzeniem partycji :/

http://askubuntu.com/questions/581695/decrypt-encrypted-disk-to-make-second-partition

Ale i tak, nadal jestem zwolennikiem szyfrowaniem całego dysku, a nie tylko wybranych dokumentów, bo jak dysk wpadnie w niepowołane ręce, to niech się męczą z całością, a nie tylko z fragmentem. Inna sprawa, że szyfrowanie całego dysku działa realnie tylko i wyłącznie na “zimny komputer” (samo zablokowanie ekranu nie pomoże), więc dane szczególnie wrażliwe czasami warto dodatkowo zabezpieczyć na poziomie katalogu.

PIOTR RABINIAK,

Dobra uwaga z tym, że szyfrowanie pomoże tylko jak system jest wyłączony. Niby oczywiste, ale może komuś się przyda :). Tak samo zresztą jak hasło do systemu “działa” w przeciwnym wypadku: gdy system jest uruchomiony.

Cześć,

w ramach paranoi zaszyfrowałem sobie kiedyś WIN, do tego Fake Partition na Linuksie, w zależnosci od podanego hasła startowego.

Klucz wypaliłem na specjalnie opisanej płytce jako plik JPG razem z innymi obrazkami z naszego życia.

I wszystko było cacy dopóki dysk nie zepsuł się w taki sposób, że nie byłem w stanie odzyskać nic z tej zaszyfrowanej i ukrytej partycji :(

ponieważ nieszczęścia chodzą parami i moje pliki z kluczem do odszyfrowania (2 szt CD) również uległy uszkodzeniu, niestety tak bywało z płytami.

Na szczęście miałem kopię najważniejszych rzeczy na dysku sieciowym, ale i tak sporo przepadło :(

Więc szyfrowanie szyfrowaniem, a kopię bezpieczeństwa trzeba mieć :) (oczywiscie zaszyfrowaną)

Nie no oczywiście że trzeba mieć backup! :)

U mnie (prawie) wszystko idzie na DropBox. Wiem że to dla niektórych sprawia, że szyfrowanie staje się bez sensu, ale jak napisałem – nie przez dropboxem się chronię. Można sprawdzić też bezpieczniejsze https://spideroak.com.

Albo stworzyć zaszyfrowany dysk z backupem i dopiero wysyłać do chmury ;)

Są usługi typu “dropbox”, które szyfrują dane kluczem przechowywanym tylko przez użytkownika przed załadowaniem ich do chmury.

Z dropboxem była kiedyś afera, jak kolo zrobił instalkę w innej lokalizacji niż domyślna i przy usuwaniu apki z dysku usunęło mu cały katalog domowy (domyślne miejsce instalacji w wersji linuxowej). Instalując dropboxa na kompie pozbawiasz się prywatności instalując sobie przy tym ogromnego “backdoora”.

To samo zresztą dotyczy rzeczy trzymanych w chmurze, co pokazują wycieki prywatnych zdjęć roznegliżowanych celebrytek.

Jak Was czytam, to nie wiem czy się śmiać czy płakać. Zaczęło się od FBI, a skończyło na zdjęciach roznegliżowanych celebrytek. Jak Wam ktoś coś ukradnie to pilnie będę śledził Pudelka ;)

To ja z kolei opowiem Wam ciekawostkę, skoro krążymy wokół szyfrowania dysku.

Historia miała miejsce jakiś czas temu.

Laptop DELL, dysk zaszyfrowany TrueCryptem. W laptopie uszkodził się napęd DVD. W związku z tym, że obowiązywała jeszcze gwarancja – laptopika oddałem w ramach gwarancji do serwisu. Chodziło jedynie o wymianę napędu DVD.

Laptop wrócił do mnie po tygodniu, i o zgrozo – okazało się, że ze sformatowanym dyskiem i zainstalowanym na czysto Windowsem.

Po moich danych i oczywiście po zaszyfrowaniu dysku nie został nawet ślad.

Więc zwróciłem się z pytaniem do serwisu – jaki był powód sformatowania dysku, podczas kiedy chodziło jedynie o wymianę napędu.

Pierwsza odpowiedź:

– Widocznie była taka potrzeba, serwis musiał przeprowadzić serię testów.

Kiedy zapytałem czy facet tak serio mówi i czy ma mnie za idiotę – stwierdził, że on dowie się szczegółów u źródła.

Oddzwonił po tygodniu (długo się dowiadywał) – i powiedział, że nie potrafi powiedzieć czemu dysk został sformatowany, że chyba faktycznie przy wymianie napędu nie powinno się formatować dysku, i za ten fakt przeprasza :)

Co Wy koledzy na to? :)

CZARO,

Samo życie :). Ja odsyłając komp do serwisu modlę się tylko żeby nie wrócił do mnie ze zdechłą rybą w środku. Z danymi żegnam się z defaultu.

No to mielibyśmy pierwszy na świecie przypadek ataku typu FITM.

[…] Dlaczego trzeba szyfrować dysk? […]

Nie spotkałem się z sytuacją w której zmiana dysku lub pamięci powodowałaby utratę gwarancji czy to w komputerze stacjonarnym czy w laptopie. Więc jeśli jest na gwarancji wyciągam dysk zgrywam wszystko, czyszczę go i odsyłam komputer na gwarancję.

A jak ktoś ma plombę na stacjonarnym? W lapkach jest zasada wysylania kompletu, chyba, ze wykupisz opcje bez dysku.

“Więc jeśli jest na gwarancji wyciągam dysk zgrywam wszystko, czyszczę go i odsyłam komputer na gwarancję.”

To po co zgrywasz i czyścisz jak piszesz, ze wymiana dysku jest ok. Możesz zalozyc stary dysk.